- Системы обнаружения вторжений и их эффективная интеграция с другими системами безопасности

- Типы систем обнаружения вторжений (IDS)

- Системы на основе сигнатур⁚ преимущества и недостатки

- Системы на основе аномалий⁚ преимущества и недостатки

- Интеграция IDS с другими системами безопасности

- Интеграция с IPS

- Интеграция с SIEM

- Выбор и настройка IDS

- Ключевые факторы при выборе IDS

- Практические рекомендации

- Облако тегов

Системы обнаружения вторжений и их эффективная интеграция с другими системами безопасности

В современном мире, где киберугрозы становятся все более изощренными и частыми, система обнаружения вторжений (IDS – Intrusion Detection System) является неотъемлемой частью комплексной стратегии кибербезопасности. Однако, эффективность IDS существенно возрастает, когда она тесно интегрирована с другими системами безопасности. Эта статья посвящена глубокому анализу IDS, их различных типов, методов интеграции с другими системами, а также практическим аспектам внедрения и управления подобными решениями. Мы рассмотрим, как правильно выбрать и настроить IDS, чтобы обеспечить максимальную защиту вашей информационной инфраструктуры.

Типы систем обнаружения вторжений (IDS)

Существует два основных типа IDS⁚ системы на основе сигнатур (signature-based) и системы на основе аномалий (anomaly-based). Системы на основе сигнатур работают, сравнивая сетевой трафик с базой данных известных атак. Если обнаружено совпадение, система генерирует оповещение. Этот подход эффективен для обнаружения известных угроз, но не способен обнаружить новые, неизвестные атаки. Системы на основе аномалий, с другой стороны, анализируют сетевой трафик на предмет отклонений от установленной базовой линии нормального поведения. Они способны обнаружить неизвестные атаки, но могут генерировать ложные срабатывания (false positives). Оптимальное решение часто заключается в использовании гибридного подхода, сочетающего оба типа IDS.

Системы на основе сигнатур⁚ преимущества и недостатки

Системы на основе сигнатур обладают высокой точностью обнаружения известных угроз, что позволяет минимизировать ложные срабатывания. Однако, их главный недостаток – неспособность обнаружить новые, неизвестные атаки (zero-day attacks). Это делает их уязвимыми перед современными, постоянно эволюционирующими киберугрозами. Для повышения эффективности системы на основе сигнатур необходимо регулярно обновлять базу сигнатур, что требует значительных ресурсов и времени.

Системы на основе аномалий⁚ преимущества и недостатки

Системы на основе аномалий, наоборот, способны обнаруживать неизвестные атаки, что делает их важным дополнением к системам на основе сигнатур. Однако, они более склонны к ложным срабатываниям, так как определение "нормального" поведения может быть сложной задачей. Настройка таких систем требует опыта и тщательного анализа сетевого трафика для правильного определения базовой линии. Некорректная настройка может привести к чрезмерному количеству ложных срабатываний, что затруднит анализ реальных угроз.

Интеграция IDS с другими системами безопасности

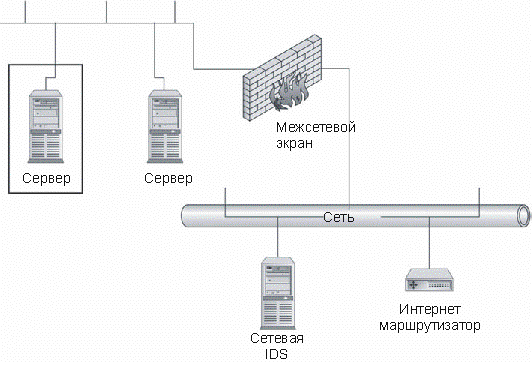

Интеграция IDS с другими системами безопасности, такими как системы предотвращения вторжений (IPS – Intrusion Prevention System), брандмауэры (Firewalls), системы управления событиями безопасности (SIEM – Security Information and Event Management), и системами мониторинга, существенно повышает эффективность всей системы безопасности. Эта интеграция позволяет автоматизировать реакцию на угрозы, улучшить анализ событий безопасности и предотвратить атаки на ранних стадиях.

Интеграция с IPS

Интеграция IDS с IPS позволяет автоматически реагировать на обнаруженные угрозы. IDS обнаруживает атаку, а IPS принимает меры для ее предотвращения, например, блокируя подключение или сбрасывая сессию. Это значительно сокращает время реакции на угрозы и минимизирует потенциальный ущерб.

Интеграция с SIEM

Интеграция с SIEM позволяет собирать и анализировать данные из различных источников безопасности, включая IDS. Это обеспечивает единую картину событий безопасности, позволяя операторам быстрее идентифицировать и реагировать на угрозы. SIEM также позволяет создавать отчеты и анализировать тенденции в области кибербезопасности.

Выбор и настройка IDS

Выбор и настройка IDS зависят от конкретных потребностей организации. Необходимо учитывать размер сети, тип трафика, бюджет и уровень квалификации персонала. Важно тщательно проанализировать требования к функциональности и производительности, а также выбрать подходящего поставщика.

Ключевые факторы при выборе IDS

- Тип IDS (сигнатурный, аномальный, гибридный)

- Возможности интеграции с другими системами

- Производительность и масштабируемость

- Удобство управления и мониторинга

- Стоимость и поддержка

Практические рекомендации

Для эффективной работы IDS необходимо регулярно обновлять базы сигнатур, настраивать правила обнаружения, анализировать ложные срабатывания и обучать персонал. Важно также регулярно проводить тестирование системы для оценки ее эффективности.

| Этап | Действие |

|---|---|

| Планирование | Определение потребностей, выбор типа IDS, интеграция с другими системами |

| Внедрение | Установка и настройка IDS, интеграция с другими системами |

| Тестирование | Проверка эффективности системы, настройка правил обнаружения |

| Мониторинг | Регулярный мониторинг системы, анализ ложных срабатываний |

Эффективная защита от киберугроз требует комплексного подхода, и IDS является лишь одним из элементов этой системы. Правильная интеграция IDS с другими системами безопасности значительно повышает уровень защиты и позволяет своевременно реагировать на возникающие угрозы.

Надеюсь, эта статья помогла вам разобратся в тонкостях систем обнаружения вторжений и их интеграции. Рекомендую ознакомиться с другими нашими публикациями, посвященными кибербезопасности, для получения более подробной информации.

Облако тегов

| IDS | IPS | SIEM |

| Кибербезопасность | Защита от вторжений | Анализ угроз |

| Интеграция систем | Безопасность сети | Брандмауэр |