Управление правами доступа⁚ создание иерархии пользователей для эффективной работы

В современном мире, где данные являются бесценным активом, эффективное управление правами доступа – это не просто желательная, а критически важная составляющая безопасности и продуктивности. Независимо от того, работаете ли вы с небольшой командой или управляете крупной корпорацией, правильная организация доступа к информации гарантирует сохранность конфиденциальных данных, предотвращает несанкционированные действия и повышает общую эффективность работы. В этой статье мы рассмотрим, как создать иерархию пользователей и эффективно управлять правами доступа, используя лучшие практики и современные подходы.

Неправильно организованное управление правами доступа может привести к серьезным последствиям. Представьте себе ситуацию, когда сотрудник с ограниченным доступом получает доступ к конфиденциальной информации, что может привести к утечкам данных, финансовым потерям или даже судебным разбирательствам. Или, наоборот, когда сотрудник, нуждающийся в доступе к определенным ресурсам, не может их получить, что снижает его производительность и эффективность работы всей команды. Поэтому, создание четкой иерархии пользователей и гибкой системы управления правами доступа является фундаментальным аспектом обеспечения безопасности и успешной работы любой организации.

Преимущества иерархической модели управления правами доступа

Иерархическая модель управления правами доступа предлагает ряд значительных преимуществ. Во-первых, она обеспечивает четкое разделение обязанностей и ответственности. Каждый пользователь имеет определенный уровень доступа, соответствующий его роли и задачам. Это упрощает администрирование и контроль над доступом к информации. Во-вторых, иерархическая структура позволяет легко масштабировать систему управления правами доступа. Добавление новых пользователей и изменение их прав происходит быстро и эффективно. В-третьих, такая модель повышает безопасность, так как минимизирует риски, связанные с несанкционированным доступом к конфиденциальной информации.

Вместо предоставления всем пользователям одинаковых прав, иерархическая система позволяет назначать права на основе должности, отдела или проекта. Например, администраторы имеют полный доступ, руководители отдела – доступ к информации, относящейся к их подразделению, а рядовые сотрудники – только к необходимым для их работы данным. Это значительно повышает безопасность и контроль над информацией.

Основные шаги по созданию иерархии пользователей

- Определение ролей и обязанностей⁚ Начните с тщательного анализа структуры вашей организации и определения различных ролей и обязанностей. Какие типы пользователей у вас есть? Какие данные должны быть доступны каждому типу пользователя?

- Создание групп пользователей⁚ Объедините пользователей с одинаковыми правами доступа в группы. Это упростит управление правами доступа и позволит изменять права для всей группы одновременно.

- Назначение прав доступа⁚ Для каждой группы пользователей определите, к каким ресурсам и функциям они имеют доступ. Используйте принцип наименьших привилегий – предоставляйте пользователям только те права, которые необходимы для выполнения их обязанностей.

- Регулярный аудит и обновление⁚ Регулярно проверяйте и обновляйте права доступа пользователей. Увольнение сотрудника, изменение должностных обязанностей или внедрение новых систем – все это требует корректировки прав доступа.

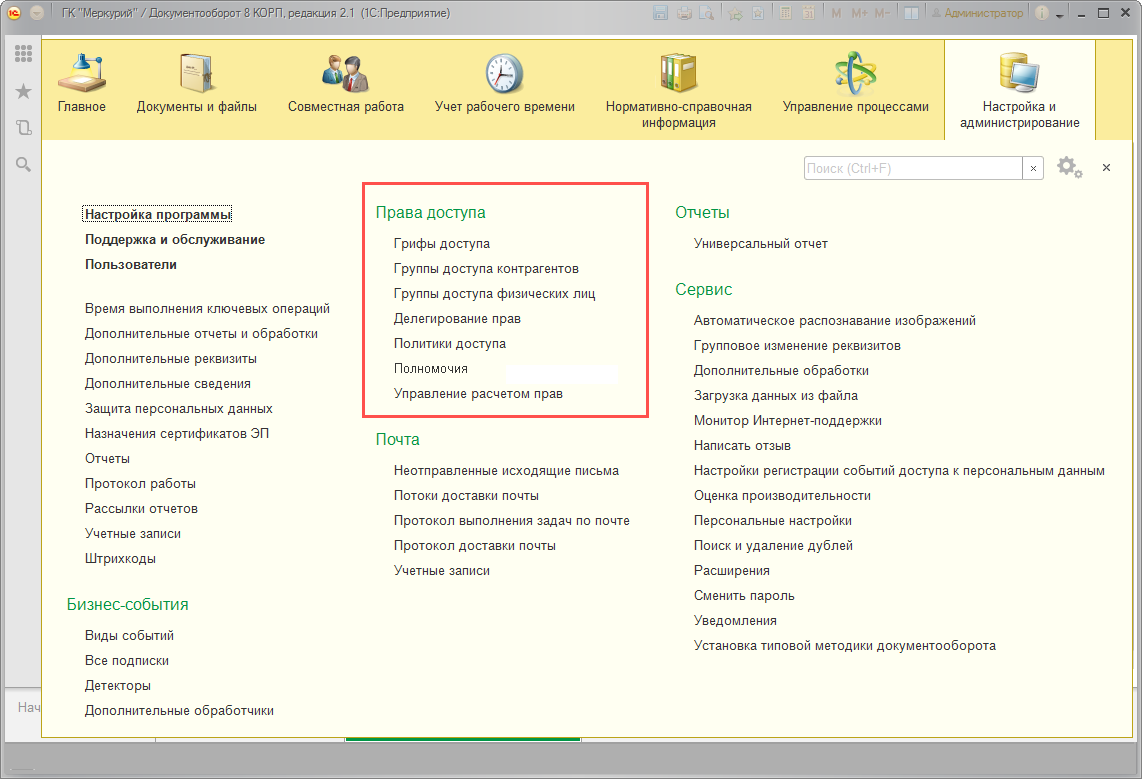

Инструменты для управления правами доступа

Для эффективного управления правами доступа можно использовать различные инструменты, от встроенных функций операционных систем до специализированного программного обеспечения. Выбор инструмента зависит от размера вашей организации, сложности системы и ваших конкретных требований.

Многие современные системы управления контентом (CMS), такие как WordPress, предоставляют встроенные инструменты для управления правами доступа. Они позволяют создавать различные роли пользователей с различными правами. Для более сложных систем, необходимо использовать специализированное программное обеспечение для управления идентификацией и доступом (IAM – Identity and Access Management). Эти системы предлагают расширенные возможности для управления пользователями, группами и правами доступа, а также обеспечивают аудиторные журналы и отчеты.

Пример таблицы прав доступа

| Роль | Доступ к файлам | Доступ к базам данных | Доступ к системе управления контентом |

|---|---|---|---|

| Администратор | Полный | Полный | Полный |

| Руководитель отдела | Ограниченный (только для отдела) | Ограниченный (только для отдела) | Измененный (только для отдела) |

| Сотрудник | Ограниченный (только для проекта) | Нет | Ограниченный (только для проекта) |

Эффективное управление правами доступа – это ключевой элемент безопасности и продуктивности любой организации. Создание иерархической модели пользователей и использование соответствующих инструментов позволяет обеспечить четкое разделение обязанностей, масштабируемость системы и защиту конфиденциальных данных. Помните, что регулярный аудит и обновление прав доступа являются неотъемлемой частью процесса обеспечения безопасности информации.

Надеюсь, эта статья помогла вам понять основы управления правами доступа и создать эффективную иерархию пользователей в вашей организации. Для получения более подробной информации о конкретных инструментах и методах, рекомендуем обратиться к специалистам в области информационной безопасности.

Хотите узнать больше о кибербезопасности и эффективном управлении данными? Прочитайте наши другие статьи о защите информации и лучших практиках в сфере ИТ!

Облако тегов

| Права доступа | Иерархия пользователей | Безопасность данных |

| Управление доступом | IAM | Кибербезопасность |

| Роли пользователей | Администрирование | Контроль доступа |